Ein mit etwas Abstand zum letzten Post geschriebener Artikel

Nach den ganzen Siegen gegen ACTA, SOPA, PIPA, Zensursula und die Vorratsdatenspeicherung und nachdem der CCC die deutschen Sicherheitsbehörden mit der Veröffentlichung des Staatstrojaners der Lächerlichkeit preisgegeben hat, war der Rückschlag eigentlich zu erwarten. Dass er aber so gefühlt heftig ausfallen würde, hätten sich viele sicher nicht vorgestellt.

Aber wie alles im Leben, ist es jetzt im März knüppeldick gekommen und irgendwie macht sich Katerstimmung breit.

1. Leistungsschutzrecht

Das Leistungsschutzrecht hat, dank der Feigheit unserer SPD vor der Springer-Presse, sang- und klanglos des Bundesrat passiert. All die großspurigen (oder sollte ich sagen großmäuligen) Ankündigungen waren nur heiße Luft. All die Argumente der Gegner – und damit ist nicht Google gemeint sondern Gruppen wie der BDI oder ver.di – gegen dieses Gesetz spielten keine Rolle mehr, oder wie opalkatze es so treffend formuliert hat:

Jetzt weiß ich definitiv, dass die BILD wichtiger ist als der Wähler. Ich fühle mich verarscht und betrogen.

Die Debatte um das Leistungsschutzrecht macht auch eines klar und deutlich: Wenn ein Thema in den Massenmedien nicht vorkommt, ist es nicht relevant. Die großen Medienhäuser haben, bis auf wenige Ausnahmen wie “Der Freitag” das Thema kaum objektiv behandelt. Entweder waren die Berichte es klar pro gefärbt oder das Thema war gar nicht vorhanden. So konnte sich gar kein breiter Diskurs entwickeln, ja er war von den Befürwortern gar nicht gewollt.

Wenn unser Niederlage also eines gezeigt hat, dann dass der Medienwandel zwar teilweise statt gefunden hat, aber dass es kein Netzmedium es wirklich zu gesellschaftlicher Relevanz gebracht hat. Alle Blogs, ja selbst heise.de, schreiben im Grunde genommen für die in Deutschland relativ kleine Gruppe der Netzgemeinde, Nerds und Geeks. Wir setzen keine (bis kaum) echte Duftmarken im gesellschaftlichen Diskurs. Das tun die Öffentlich-Rechtlichen Sender und die Blätter aus dem Hause Springer. Wenn die Bild-Zeitung über die (angebliche) Strompreisexplosion schreibt, ist alles andere einfach egal.

Weitere Links zum Thema:

2. Bestandsdatenauskunft

Schwarz-Gelb hat mit freundlicher Unterstützung durch die SPD eine Neuregelung zur Bestandsdatenauskunft verabschiedet. Diese war nötig, weil das Verfassungsgericht – mal wieder – Teile des TelemediengesetzesTelekommunikationsgesetzes, welches die Auskunftspflichten der geschäftsmäßigen Anbieter von Telekommunikationsdiensten gegenüber staatlichen Stellen (BKA, LKAs, BND, MAD, Verfassungsschutz, u.v.a.m.) regelt (§ 113 TKG) für verfassungswidrig erklärt hat.

In dem Änderungsantrag von CDU/CSU, FDP und SPD zum ursprünglichen Entwurf finden sich nun so schöne Formulierungen wie:

Die in eine Auskunft aufzunehmenden Daten dürfen auch anhand einer

zu einem bestimmten Zeitpunkt zugewiesenen Internetprotokoll-Adresse

bestimmt werden; hierfür dürfen Verkehrsdaten auch automatisiert

ausgewertet werden. ( § 113 Absatz 1 Satz 3)

Heißt: Wenn die Sicherheitsbehörden die IP-Adresse kennen, können sie diese über eine Schnittstelle beim Provider einkippen und bekommen die kompletten Kundendaten zurück (Name, Anschrift, Bankverbindung, etc). Alles, was der Provider halt so an Kundendaten gespeichert hat. Und dafür müssen die noch nicht einmal einen Richter behelligen. Klasse oder? (Da soll dann zwar ein Mitarbeiter des angefragten Unternehmens die Anfrage noch prüfen, aber bei der zu erwartenden Masse an Anfragen wird wohl das meiste durchgewunken werden.)

Das ganze kann man auch mit den Log-Dateien eines Webservers betreiben. Daher kann man eigentlich jedem Webmaster nur dringend zur anonymisierten Speicherung oder noch besser, überhaupt keiner Speicherung raten. Wo nix ist, kann nix ausgewertet werden.

Das ganze wird noch spaßiger, wenn man bedenkt, dass mit der nächsten Version des IP-Protokolls (IPv6) ein Gerät während der gesamten Lebensdauer die gleiche IP-Adresse besitzt bzw. besitzen kann. Dann muss die Bestandsdatenabfrage im Grunde nur einmal durchgeführt werden.

Um die ganze Sache noch komplett zu machen bekommen die Typen vom BKA die Rolle als Zentralstelle zugewiesen. Also genau die Truppe, die bei den NSU-Morden so kläglich versagt hatte, immer munter vor dem bösen “Cybercrime” warnt und sonst sich auch nicht gerade mit Ruhm zu bekleckern scheinen. Ihr braucht also im Grunde genommen in Zukunft keine Angst mehr vor bösen Trojanern und Phishing-Attacken der bösen “Cyber-Kriminellen” zu haben, denn das BKA wird diesen Job übernehmen. Im Namen der Sicherheit.

Jetzt könnte man sich gegebenenfalls ja zurück lehnen und sagen: “Ich surfe über VPN oder nutze TOR, die können mich mal sonstwo.” Nun, die Neufassung regelt nicht nur die Abfrage von “einfachen Bestandsdaten”, sie umfasst auch die “erweiterte” Bestandsdaten-Auskunft. Dabei werden z.B. von den Telekom-Anbietern die PIN und PUKs der SIM-Karten von Mobiltelefonen oder Tablets abgefragt aber es könnten auch Passwörter von Email-Diensten, Cloud-Speichern abgefragt werden. Dies kann aber, wie Peter Schaar ausführt besonders problematisch sein, denn

dies erlaubt unter Umständen den Zugriff der abfragenden Bedarfsträger auf Informationen, die eventuell sogar der Intimsphäre unterfallen könnten und somit besonders schützenswert sind.

Darüber hinaus weist Kai-Uwe Steffens vom Arbeitskreis Vorratsdatenspeicherung noch auf folgendes Problem hin:

Wenn die Provider künftig die Passwörter ihrer Kunden im Klartext herausgeben sollen, dann müssen sie diese auch so speichern, und nicht in sicherer Form als sog. Hash-Werte. Das wäre eine Verletzung der gängigen Sicherheitspraxis und ein reales Risiko für alle Kunden. Denn auch solche Daten können in falsche Hände geraten. Die Folgen wären unabsehbar. (Quelle)

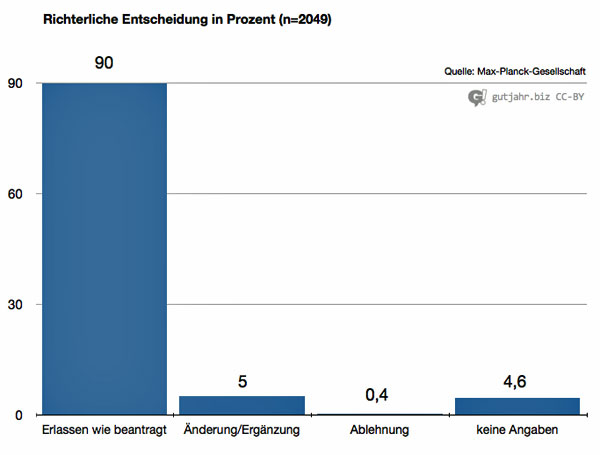

Für diese Daten wurde zwar ein Richtervorbehalt eingebaut, wie viel dieser aber Wert ist kann man immer wieder sehen, wenn Menschen unschuldig in Ermittlungsaktivitäten geraten (Stichwort: Funkzellenabfrage bei den Anti-Nazi-Demos in Dresden). Aber ist ja alles Grundrechtsschonend.

3. EU-Datenschutzverordnung

Die neue Datenschutzverordnung auf EU-Ebene wird ja derzeit massiv von den großen Internet-Konzernen durchlobbyiert. Bei den ersten beiden Abstimmungen im Industrieausschuss (ITRE) und dem Rechtsausschuss (JURI) des Europäischen Parlaments ging es eher gegen den Schutz der Bürger- und Verbraucherinteressen zur Sache.

Eines der hässlichsten Regelungen im Entwurf der EU-Kommission ist die des “berechtigten Interesses”. Dahinter kann sich so ziemlich alles Verbergen. Diese Bestimmung ist so dehnbar, dass jeder Comic-Superheld wohl vor Neid erblassen würde. Datenschützer bezeichnen diese sogar als eines der Trojanischen Pferd der Datenschutzreform.

Wer sich ein eingehend mit der Reform und Harmonisierung der Datenschutzregeln in der EU beschäftigen möchte, dem sei der Reader es Digitalen Gesellschaft e.V. sowie deren Kampagnenseite empfohlen. Außerdem finden sich einige Artikel zu dem Thema bei netzpolitik.org

Der letzte Ausschuss, der über die Verordnung abstimmt und auch hauptverantwortlich für den Bericht des EU-Parlaments zur Datenschutzverordnung ist, ist der Ausschuss Bürgerliche Freiheiten, Justiz und Inneres (LIBE). Dieser stimmt am 29.-30. Mai ab. Danach wird die Verordnung ihren Weg in das EU-Parlament nehmen und danach für die gesamte EU rechtsverbindlich werden.

4. Die De-Mail

Der nächste Teil hat schon was von Schilda (ja genau, diese Stadt mit ihren bekloppten Bewohnern). Seit 2 Jahren dümpelt eines der IT-Jubelprojekte der Merkel-Regierung nun im Digitalen Bermudadreieck vor sich hin. Die Regierung wollte damals eine rechtssichere und sichere elektronische Kommunikationsplattform in Deutschland etablieren. Statt auf die damals schon vorhandenen und sicheren Alternativen wie OpenPGP, GNU Privacy Guard oder S/MIME zu setzen, beharrte die Regierung auf einer nationalen Insellösung.

Problem: Diese ist nicht wirklich sicher, weil die Verschlüsselung nicht End-to-End ist sondern die Nachrichten vom De-Mail-Provider entschlüsselt und neu verschlüsselt wird – angeblich um diese auf Viren oder Schadsoftware zu untersuchen. Aus diesem Grund hat die Finanzverwaltung der Verwendung der De-Mail im Bereich der Kommunikation zwischen Bürger und Finanzamt schon einmal eine klare Absage erteilt, weil das Steuergeheimnis dadurch nicht gewahrt ist.

Statt aber wenigstens diese Bedenken ernst zu nehmen (ich kann ja verstehen, dass der deutsche Staat nicht gerne auf einen Haufen Hacker des CCC hören möchte) und die De-Mail durch Nachbesserung sicherer zu machen wird nun einfach das Steuergeheimnis aufgeweicht und die De-Mail per Gesetz für sicher erklärt.

Das kennen wir doch irgend woher oder?

Man könnte nach den letzten Wochen mal wieder echt den Eindruck gewinnen, Deutschland will in der digitalen Wirtschaft keine Rolle spielen. Große Teile der Politik scheinen immer noch zu glauben oder zu hoffen, dass das Internet durch ignorieren verschwinden würde und der Rest mittels Staatsschnüffelei sich in ein braves Kabelfernsehen 2.0 verwandeln lässt.

Oder die haben noch einen ganz anderen, schrägen Plan, den wir nur nicht verstehen, weil er zu bekloppt ist.

[Update: Typo und Korrekturen]